发布后 最高法院大法官塞缪尔·阿利托(Samuel Alito)的政治多数意见草案推翻了罗诉韦德案,首席大法官罗伯茨对泄露的文件进行了认证,并表示他已“指示法院元帅对泄露的来源展开调查”。 然而,无论泄密本身是否非法,如何对这份文件进行技术调查的问题都为记者和潜在消息来源提出了一些有趣的问题。

泄密调查人员需要分析三个关键领域来寻找线索:文档本身、文档流通的环境以及泄密者的潜在身份。 反过来,每个领域都为潜在的泄密者提供了教训和机会,以采用各种反取证策略来颠覆未来的泄密调查。

文件

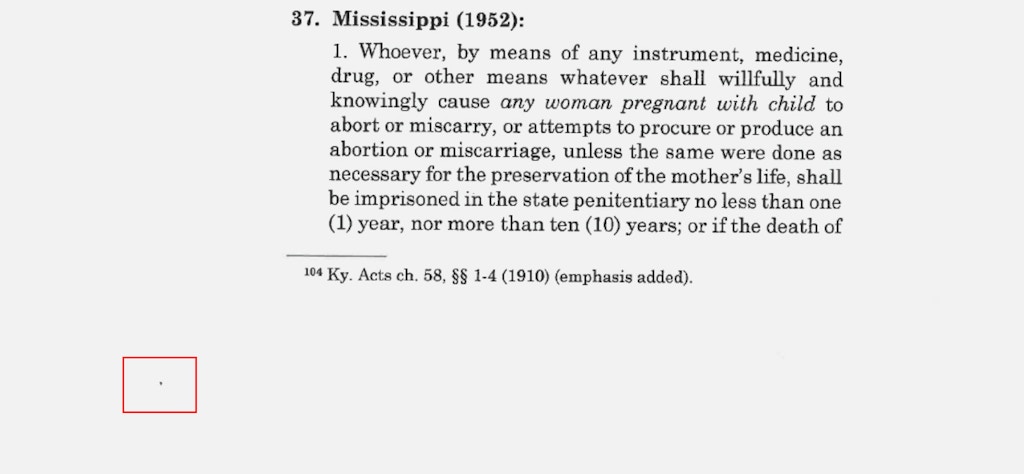

由于泄露的意见似乎是纸质文件的扫描件或影印件,而不是抄录或复制品,因此可以分析图像中的任何独特标记,以便调查人员查明文件的哪个特定物理副本被泄露。

第一页包括几个这样的可能唯一的识别标记,包括突出显示的标题、页面弯曲和似乎是订书钉的穿孔。

截图:拦截

其他页面还显示了可以识别泄露文件的特定纸质副本的细微标记。 例如,第 90 页的左下角区域有一个奇异的斑点; 它不存在于其他页面图像上的事实表明它是仅存在于文档的该物理页面上的杂散标记,而不是扫描仪床上的灰尘片。

截图:拦截

如果调查人员设法找到与泄露文件中发现的特征相匹配的文件的物理副本,那么他们就可以得出结论,这是泄露的物理副本。 这很重要,因为它可以确定文件的出处,进而可以识别潜在的泄密者。

例如,如果知道文件的这个特定物理副本是由某些特定的人处理的,那么这些人自然会受到怀疑——尽管当然存在这样一种情况,即预期监管链之外的人可能已经获得了物理副本例如,只需从其他人的办公桌上拿起它或在复印机上找到它即可进行复制。 再说一次,文件的原始来源也有可能是数字的,并且来源在泄露之前打印了副本,或者 Politico 本身在发布之前打印了数字副本。

调查人员还可以使用 ExifTool 等软件分析文档数字版本的元数据,以获取有关何时、何地、如何或由谁创建数字副本的任何线索。 他们还可以利用 PDF 创建和编辑过程中潜在的信息泄露漏洞,这可能会无意中在数字文档中留下非预期和潜在的识别信息。

环境

除了文件本身,泄漏调查员可能会关注泄漏源的环境。 现代商业办公打印机通常带有各种辅助功能,例如复印和扫描,同时通常还保留打印机执行作业的运行日志,其中可能包括文件名和文档页数、日期和时间等信息作业已执行,以及启动作业的用户名或 IP 地址。 如果打印机还提供通过电子邮件发送文档的复印件或扫描件的功能,则日志可以跟踪哪些作业被发送到了哪些电子邮件地址,甚至可以将数字文档的副本存储在其内存中。

调查人员可能会对打印机和网络日志进行审计,以查看哪些工作人员打开了相关文档或以其他方式与相关文档进行了交互。 调查人员还可以调查谁有机会在日常职责中访问该文件,以及泄露文件的特定副本物理存储在哪里,以及谁有机会访问该空间。

泄密者

基于异常的内部威胁检测实践涉及调查表现出任何异常行为或活动的员工。 例如,如果一名工作人员通常在工作日早上 8 点刷入办公室并在下午 5 点刷出,但访问日志显示他们在泄漏前几天的星期六晚上 10 点进入办公室,这调查结果可能会对该工作人员进行审查,其中可能包括分析可用的监控录像。

还可以分析员工计算机和电话的使用情况,特别是网页浏览,以查看是否有人之前访问过发布泄密的新闻网站(在本例中为 Politico),或访问过其他可能感兴趣的网页,例如任何描述举报人或泄密的网页。 初步分析可能包括查看桌面浏览历史记录,而更彻底和复杂的调查将涉及分析网络流量日志以确定是否从连接到办公室 Wi-Fi 的移动设备访问 Politico。 当然,就政治和政策新闻网站 Politico 而言,它可能会出现在相当多的工作人员日志中,因此对于调查人员来说可能不是一个特别富有成果的发现。

通过分析工作人员在办公室沟通中表达的各种想法和意见,“情绪分析”也可以作为内部威胁调查的一部分进行。 这种分析还可以利用通常被称为“开源情报”的东西,以查看员工社交媒体帖子的形式,看看是否有人对 Politico 表示过兴趣,或者对 Alito 观点的任何想法,或者通常有任何不满的迹象与他们的雇主。 此外,情绪分析还可能包括审查内部论坛上的员工帖子,以及通过雇主控制的渠道发送的电子邮件和私人消息,例如通过 Slack 发送的直接消息。

潜在泄密者的要点

这些潜在的泄漏调查方法也可能被解释为未来的泄密者通过采取一些反取证措施来逃避识别的教训。

为了减少调查人员可能从泄露的文件中收集到的信息量,泄密者可以向记者发送文件的抄本或复制品,而不是原始源文件本身。 虽然文档的转录无法成功通过钡餐测试——在钡餐测试中,每个人都会获得一份独特的文档副本,其复杂的形式可能会部署自然语言水印,巧妙地改变文档每个版本的句法结构——尽管如此,它将抵消所有其他对源文件识别的尝试。 转录将绕过识别页面上错误或故意标记的努力,以及识别位置水印的尝试,例如每个文档版本特有的字符或行间距的细微变化。 当然,这也会使记者更难验证文件的真实性,并且必须注意确保来源没有在转录文件中留下识别元数据。

复印文件时最好避免使用办公设备,但使用个人设备也可能充满风险。 源相机识别是识别拍摄特定照片的相机的取证过程。 有时,这种识别可能取决于明显的特征,例如镜头上的可见划痕或屏幕上的坏点。 在其他情况下,图像的独特特征可能肉眼看不到,而是可能基于每个相机产生的独特图像传感器噪声,也称为光响应不均匀性。

换句话说,如果泄露的文件照片出现,并且泄密调查人员有特定的嫌疑人,他们可以分析嫌疑人在社交媒体上发布的照片,看看它们是否提供了与泄露照片中的噪声模式相匹配的算法. 因此,在制作录音或照片时,最好采用一次性使用原则:使用仅用于泄漏目的的临时设备,如廉价相机或智能手机,然后丢弃设备。

为避免与异常检测触发器发生冲突,潜在的泄密者可能会考虑将文档获取作为其日常工作的一部分,而不是从事不寻常的行为,例如在奇怪的时间在办公室打卡或大量下载文件。 同样,泄密者应避免在工作时使用个人设备和工作设备浏览新闻媒体。 最好避免在公司、公共或个人论坛上(例如在欢乐时光喝酒时)表达对雇主政策或决定的任何异议或不满,因为严格的内部威胁监控可能会密切关注任何此类行为。

泄漏和随后的泄漏调查是取证和反取证、操作安全及其失败的反复博弈。 虽然源识别的风险永远无法完全消除,但仍然可以采取各种切实可行的技术对策来降低已经冒很大风险的源的额外风险。

Source: theintercept.com